rat

0

Gerade bei heise gelesen das es einen Supercookie gibt der auch in den Inkognito Mdous greifen kann und asich unter umständen nie mehr aus dem Browser entfernen lässt.

Security-Funktion HSTS als Supercookie | heise Security

Abhörschutz als Supercookie | heise Security

Die Meldung hat bei mir gleich alle Alarmglocken läuten lassen und dann wider normalisiert als ich die testseite betrat.

RadicalResearch HSTS Super Cookies

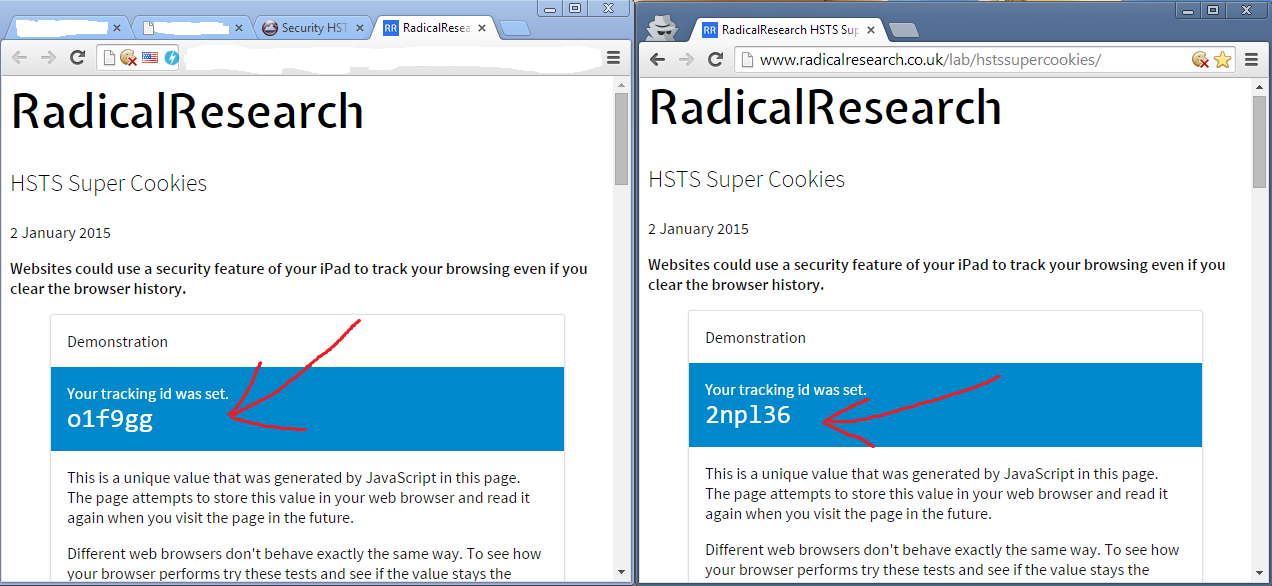

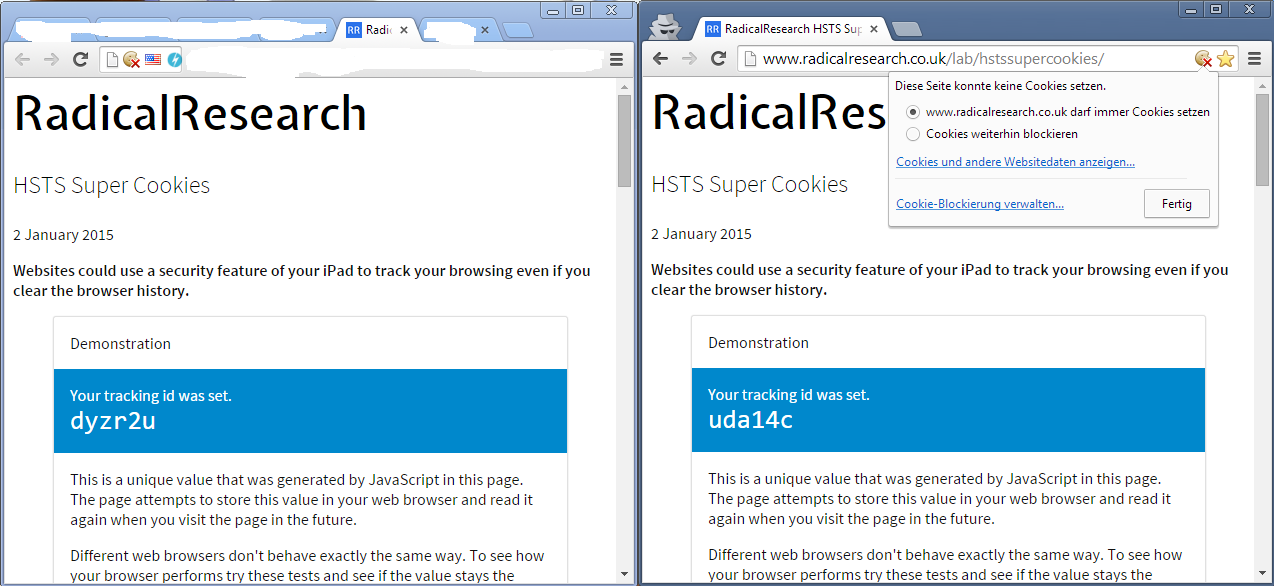

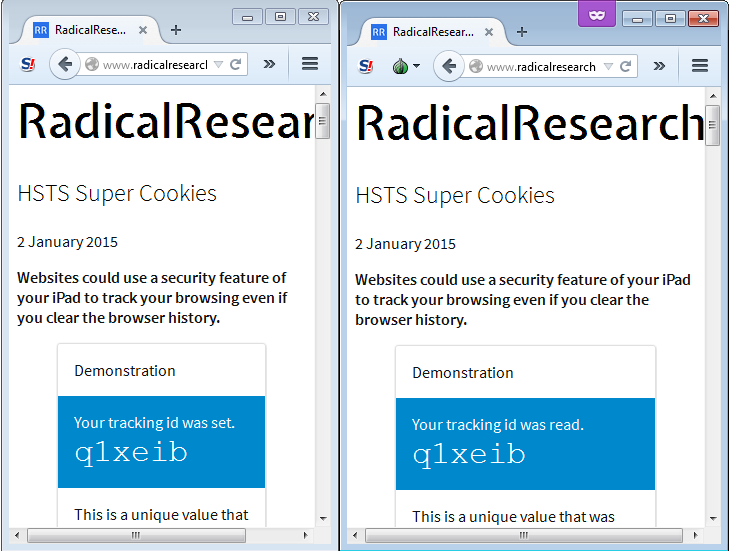

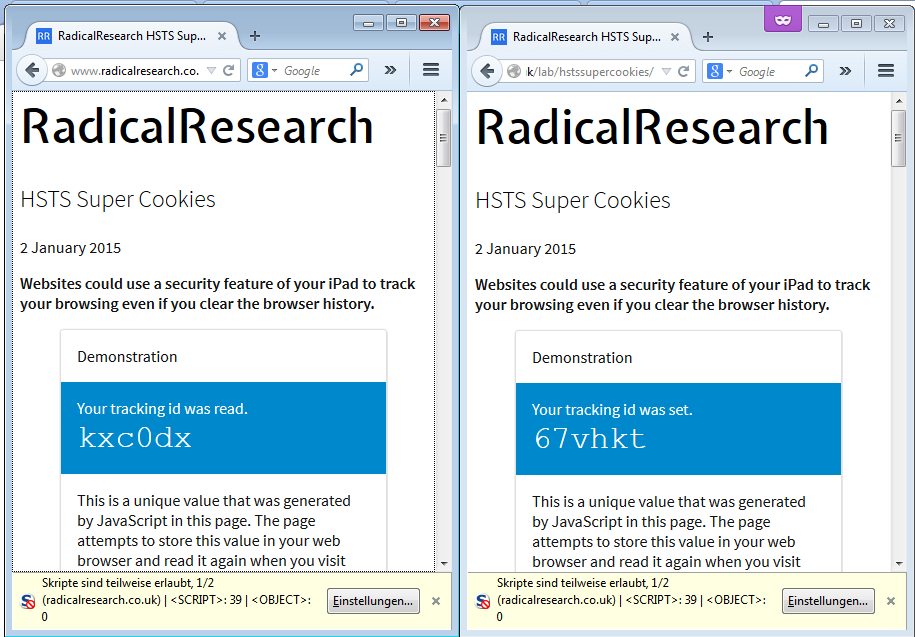

Ruft man die Seite nun auf wird ein Cookie gespeichert,geht man nun in den Inkognito modus wird die Tracking-ID ausgelesen aber was heise nicht dabei erwähnt und das ist es was entscheident ist,nur wen man auch Cookies speichert den meine Tracking-ID wurde nicht ausgelesen da ich keine Cookies speicher und wen dann nur von bestimmten webseite so das ich meine Cookies auch überschaubar habe und weiß welcher Cookie zu welcher Website gehört.

Im ersten Moment erscheint dies als Ultra gefährlich allein schn wegen dem Wort Supercookie,es ist natürlich nicht auf die leichte Schulter zu nehmen aber jetzt auch nicht die alles Datenklau Superwaffe.

No Cookie no Spy

Security-Funktion HSTS als Supercookie | heise Security

Abhörschutz als Supercookie | heise Security

Die Meldung hat bei mir gleich alle Alarmglocken läuten lassen und dann wider normalisiert als ich die testseite betrat.

RadicalResearch HSTS Super Cookies

Ruft man die Seite nun auf wird ein Cookie gespeichert,geht man nun in den Inkognito modus wird die Tracking-ID ausgelesen aber was heise nicht dabei erwähnt und das ist es was entscheident ist,nur wen man auch Cookies speichert den meine Tracking-ID wurde nicht ausgelesen da ich keine Cookies speicher und wen dann nur von bestimmten webseite so das ich meine Cookies auch überschaubar habe und weiß welcher Cookie zu welcher Website gehört.

Im ersten Moment erscheint dies als Ultra gefährlich allein schn wegen dem Wort Supercookie,es ist natürlich nicht auf die leichte Schulter zu nehmen aber jetzt auch nicht die alles Datenklau Superwaffe.

No Cookie no Spy

Zuletzt bearbeitet: